Устройство называют комбинационным, если его выходные сигналы в некоторый момент времени однозначно определяются входными сигналами, имеющими место в этот момент времени. Иначе устройство называют последовательностным или конечным автоматом (цифровым автоматом, автоматом с памятью). В последовательностных устройствах обязательно имеются элементы памяти. Состояние этих элементов зависит от предыстории поступления входных сигналов. Выходные сигналы последовательностных устройств определяются не только сигналами, имеющимися на входах в данный момент времени, но и состоянием элементов памяти. Таким образом, реакция последовательностного устройства на определенные входные сигналы зависит от предыстории его работы. Среди как комбинационных, так и последовательностных устройств выделяются типовые, наиболее широко используемые на практике. Шифратор — это комбинационное устройство, преобразующее десятичные числа в двоичную систему счисления, причем каждому входу может быть поставлено в соответствие десятичное число, а набор выходных логических сигналов соответствует определенному двоичному коду. Шифратор иногда называют «кодером» (от англ. coder) и используют, например, для перевода десятичных чисел, набранных на клавиатуре кнопочного пульта управления, в двоичные числа. Если количество входов настолько велико, что в шифраторе используются все возможные комбинации сигналов на выходе, то такой шифратор называется полным, если не все, то неполным. Число входов и выходов в полном шифраторе связано соотношением n= 2m, где n— число входов, m— число выходов. Так, для преобразования кода кнопочного пульта в четырехразрядное двоичное число достаточно использовать лишь 10 входов, в то время как полное число возможных входов будет равно 16 (n = 24 = 16), поэтому шифратор 10×4 (из 10 в 4) будет неполным. Рассмотрим пример построения шифратора для преобразования десятиразрядного единичного кода (десятичных чисел от 0 до 9) в двоичный код. При этом предполагается, что сигнал, соответствующий логической единице, в каждый момент времени подается только на один вход. Условное обозначение такого шифратора и таблица соответствия кода приведены на рис. 3.35. Аналогично получаем у2 = Х2 + Х3 + Х6 + X7 у3 = Х4 + Х5 + Х6 + Х7 у4 = Х8 + X9 Представим на рис. 3.36 схему такого шифратора, используя элементы ИЛИ. Рассмотрим в качестве примера (рис. 3.37) шифратор с приоритетом (приоритетный шифратор) К555ИВЗ серии микросхем К555 (ТТЛШ). Если на всех входах — логическая единица, то на всех выходах также логическая единица, что соответствует числу 0 в так называемом инверсном коде (1111). Если хотя бы на одном входе имеется логический ноль, то состояние выходных сигналов определяется наибольшим номером входа, на котором имеется логический ноль, и не зависит от сигналов на входах, имеющих меньший номер. Например, если на входе PR1 — логический ноль, а на всех остальных входах — логическая единица, то на выходах имеются следующие сигналы: В1 − 0, В2 − 1, В4 − 1, В8 − 1, что соответствует числу 1 в инверсном коде (1110). Если на входе PR9 логический ноль, то независимо от других входных сигналов на выходах имеются следующие сигналы: В1 − 0 , В2 − 1 , В4 − 1, В8 − 0, что соответствует числу 9 в инверсном коде (0110). Основное назначение шифратора — преобразование номера источника сигнала в код (например, номера нажатой кнопки некоторой клавиатуры). Называется комбинационное устройство, преобразующее n-разрядный двоичный код в логический сигнал, появляющийся на том выходе, десятичный номер которого соответствует двоичному коду. Число входов и выходов в так называемом полном дешифраторе связано соотношением m= 2n, где n- число входов, а m— число выходов. Если в работе дешифратора используется неполное число выходов, то такой дешифратор называется неполным. Так, например, дешифратор, имеющий 4 входа и 16 выходов, будет полным, а если бы выходов было только 10, то он являлся бы неполным. Обратимся для примера к дешифратору К555ИД6 серии К555 (рис. 3.38). Значение активного уровня (нуля) имеет тот выход, номер которого равен десятичному числу, определяемому двоичным числом на входе. Например, если на всех входах — логические нули, то на выходе Y0 — логический ноль, а на остальных выходах — логическая единица. Если на входе А2 — логическая единица, а на остальных входах — логический ноль, то на выходе Y2 — логический ноль, а на остальных выходах — логическая единица. Если на входе — двоичное число, превышающее 9 (например, на всех входах единицы, что соответствует двоичному числу 1111 и десятичному числу 15), то на всех выходах — логическая единица. Дешифратор — одно из широко используемых логических устройств. Его применяют для построения различных комбинационных устройств. Рассмотренные шифраторы и дешифраторы являются примерами простейших преобразователей кодов. В общем случае, называют устройства, предназначенные для преобразования одного кода в другой, при этом часто они выполняют нестандартные преобразования кодов. Преобразователи кодов обозначают через X/Y. Рассмотрим особенности реализации преобразователя на примере преобразователя трехэлементного кода в пятиэлементный. Допустим, что необходимо реализовать таблицу соответствия кодов, приведенную на рис. 3.39. pue8.ru По мере развития вычислительных технологий вероятность взлома существующих алгоритмов шифрования непрерывно увеличивается. С этой целью вырабатываются новые алгоритмы ускоренного подбора ключей и придумываются новые методы атак. Впрочем, мощности новейшего ИТ-оборудования все чаще позволяют добиться полного перебора ключей, особенно в распределенной вычислительной среде. Поэтому государственным ведомствам, которые как раз и используют стандартные механизмы шифрования, приходится регулярно пересматривать их надежность, чтобы гарантировать сохранность своих секретов, даже если применяются современные методы криптоанализа. В частности, в США в начале этого века вместо устаревшего и практически взломанного DES принят более современный стандарт AES. Выбор нового стандарта шифрования был полностью открытым и занял не один год. К моменту его завершения уже было готово несколько реализаций алгоритма, которые можно было использовать при разработке средств шифрования. Аналогичные процессы подготовки новых стандартов шифрования происходят и в Евросоюзе. Российский ГОСТ 28147-89 с изначально более длинными ключами продержался дольше DES, но, естественно, настало время модернизировать и его. Новые версии блочных шифров были опубликованы только в 2015 году. При этом они разрабатывались отнюдь не публично и поэтому оказались неожиданностью для рынка. Тем не менее уже в 2016 году начался перевод продуктов с использованием криптографии на новые стандарты. В этой статье мы попытаемся оценить, какое влияние окажут новые стандарты российского шифрования на рынок средств криптографической защиты информации (СКЗИ). Прежде всего следует отметить, что новых стандартов несколько. Первым был опубликован ГОСТ Р 34.11-2012 на хеш-функцию, который получил неофициальное название «Стрибог». Имя древнерусского божества явно в тексте стандарта не фигурирует, но в примере использования хеш-функции, который входит в состав стандарта, содержится фрагмент из «Слова о полку Игореве». В нем-то и идет речь о данном божестве. Поэтому новую хеш-функцию теперь иначе и не называют, причем на ее основе даже разработан стандарт шифрования «Стрибоб». Разработкой «Стрибога» занимались сотрудники компании «ИнфоТеКС» совместно со специалистами ФСБ. Ранее хеш-функция, на основе которой создается электронная подпись, базировалась на блочном шифраторе в соответствии с ГОСТ 28147-89. Новый стандарт включает полное описание процедуры хеширования, выполненной в лучших традициях современного шифрования — функция сжатия сообщения предусматривает три процедуры: нелинейное преобразование, перестановку и линейное преобразование. Именно по такой схеме построены современные стандарты шифрования. Сообщение разбивается на блоки по 512 бит, с которыми и выполняются криптографические преобразования. Результатом является хеш-код длиной либо 256, либо 512 бит. Первый вариант может использоваться в системах, где ранее применялся стандарт 1994 года, и в решениях с ограниченными вычислительными ресурсами. Для всех остальных случаев рекомендован более длинный хеш-код. Новый стандарт на хеш-функцию и соответствующую ей электронную подпись действует с 1 января 2013 года. Переход на него предполагает, что разработчики инструментов, где используется хеш-функция, выпустят версии с ее поддержкой и со временем установят их у клиентов. Переходу на новые стандарты способствует и система сертификации средств защиты. Все новые средства шифрования принимаются на сертификацию только при условии, что в них реализован новый стандарт. При этом старый, как правило, тоже поддерживается, но применять его не рекомендуется. Собственно, уже есть несколько реализаций «Стрибога», в том числе прошедших сертификацию в ФСБ. Стандарт принят и в IETF в виде RFC 6986, что позволяет использовать данную хеш-функцию и в составе протокола SSL (TLS). Однако ФСБ не ограничилась обновлением хеш-функции и продолжила модернизацию остальных криптографических алгоритмов при посредничестве своего комитета ТК-26 в Росстандарте. В частности, в 2015 году был принят новый стандарт на блочный шифр ГОСТ Р 34.12-2015, в котором старые алгоритмы шифрования получили название «Магма», а новый — «Кузнечик». Этот стандарт тоже разработан совместно со специалистами «ИнфоТеКС» и поэтому частично использует наработки «Стрибога». Он также предполагает три преобразования: нелинейное, перестановки и линейное (см. рис. 1 и 2). «Кузнечик» является блочным шифром с длиной блока 128 бит (в «Магме» блок имел размер 64 бита) и ключом в 256 бит. В качестве нелинейного преобразования используется матрица, построенная в поле Галуа по модулю неприводимого многочлена восьмой степени. Каждому блоку входных данных ставится в соответствие элемент поля Галуа, в котором и выполняется нелинейное преобразование (такое же, как в «Стрибоге»). Уже появились работы, где данное нелинейное преобразование исследуется на прочность. В блоке преобразования удалось выявить определенную структуру, но извлечь из этого практическую пользу криптаналитики пока не могут. В качестве линейного преобразования в «Кузнечике» может использоваться не только матрица, но и просто сдвиг разрядов. Кроме собственно алгоритма, в 2015 году был выпущен также стандарт ГОСТ Р 34.13-2015, в котором определены режимы использования блочных шифров. Этот стандарт предусматривает следующие режимы: простой замены (ECB) и с зацеплением (CBC) (см. рис. 3), гаммирования (STR), с обратной связью по выходу (OFB) и по шифротексту (CFB), а также режим имитовставки. Все эти режимы предполагают использование блочного шифратора для кодирования непрерывного текста. При этом указанные режимы согласованы со стандартом ISO/IEC 10116:2006, что позволяет гармонизировать российские стандарты шифрования с международным. В частности, уже подготовлены RFC, в которых определена реализация «Кузнечика». Приведенные в стандарте режимы допускают распараллеливание процесса шифрования и дешифрования, поэтому вполне возможно реализовать быстрые процедуры кодирования на современных многоядерных процессорах и графических сопроцессорах. Прежде чем применять новые стандарты шифрования, необходимо понять, как с минимальными затратами осуществить переход на них со старых стандартов, в частности при замене программного обеспечения. Дмитрий Задорожный, руководитель службы по сертификации, информационной безопасности и криптографии компании «Код безопасности», отмечает: «В 2015 году в России был принят новый стандарт шифрования — ГОСТ Р 34.12-2015 (блочные алгоритмы шифрования), но это не значит, что старый отменен, то есть пока внедрение будет носить «эволюционный» характер». Впрочем, представители ФСБ уже заявили, что с лета текущего года они перестанут принимать на сертификацию средства шифрования, в которых «Кузнечик» не реализован. Это должно стимулировать эволюцию и замещение прежних наборов алгоритмов. «Изменения затронули прежде всего алгоритмы шифрования, — отмечает Денис Суховей, директор по развитию бизнеса направления баз данных компании «Аладдин Р.Д.». — Таким образом, все производители, решившие поддерживать новые стандарты, будут вынуждены изменить криптографический слой своих программных продуктов. То есть необходимо реализовать алгоритмы стандарта ГОСТ 34.12-2015 с длиной ключа 256 бит («Кузнечик»), поскольку остальные алгоритмы, называемые «Магма», не изменились. Заказчикам же потребуется лишь обновить уже существующие средства и системы шифрования до актуальных версий». Впрочем, нужно еще стимулировать клиентов на приоритетное использование «Кузнечика». Пока на этом не акцентируют внимания, но очевидно, что изменение документов по использованию СКЗИ будет следующим шагом в их утверждении. Чтобы новые алгоритмы получили признание, они должны быть не только более устойчивыми ко взлому, но и более производительными и хорошо распараллеливаться. «Алгоритм шифрования «Кузнечик», — отмечает Дмитрий Задорожный, — осуществляет шифрование за меньшее число итераций при длине входного блока в два раза больше, чем у «Магмы», но на данный момент быстрые реализации алгоритма еще только разрабатываются». Денис Суховей более оптимистичен в своих оценках: «В «Аладдин Р.Д.» проводятся тесты на оценку производительности новых продуктов, но до полностью однозначного ответа еще далеко. Обычно жизнеспособность, производительность и качество новых алгоритмов оцениваются всеми участниками рынка коллективно, исходя из опыта применения в различных информационных системах. Мой прогноз позитивный: конечная оценка производительности будет высокой». Следует отметить, что для «Стрибога» уже имеются некоторые оценки производительности, позволяющие выявить особенности алгоритма. В частности, в системах с достаточным ресурсом памяти «Стрибог» работает примерно в два раза быстрее по сравнению с реализацией на «Магме», но при ограничении по памяти (например, при выполнении кода в графических ускорителях) старая реализации хеш-функции выигрывает. Вполне возможно, что аналогичные результаты будут получены и для блочных шифров: для ограниченных по ресурсам применений будут оптимальны старые алгоритмы «Магмы», а для полноценных вычислительных систем — новый «Кузнечик». Следующим логичным шагом стала бы отмена действия старого ГОСТ 28147-89. Однако пока регулирующие органы не торопятся идти на жесткие меры. «Вновь разрабатываемые СКЗИ, скорее всего, будут поддерживать ГОСТ Р 34.12-2015, а для действующих СКЗИ пока нет смысла переходить на новый ГОСТ, — полагает Дмитрий Задорожный. — Срок отмены старого ГОСТа еще обсуждается в техническом комитете ТК-26. Полагаю, будет установлен длительный переходный период». Но если вспомнить, что «Магма» входит в состав нового ГОСТа, а по сути представляет собой переопределение прежнего алгоритма шифрования, то формально перестанет действовать только старый ГОСТ, а алгоритмы из него будут легитимизированы ГОСТ Р 34.12-2015. Однако их применение, скорее всего, будет ограничено определенными классами СКЗИ. Оскар Краснов — независимый эксперт. С ним можно связаться по адресу: [email protected]. www.osp.ru Вокруг алгоритмов шифрования с отрытым и закрытым ключом существует множество недопониманий и мистификаций. Здесь я хотел бы предельно коротко и наглядно, с конкретными числами и минимумом формул, показать, как это работает. Я не вдаюсь в теорию (не очень понятно, на какой уровень подготовки читателя следует рассчитывать), но я уверен, что прочитав эту короткую иллюстрацию, любому человеку будет проще разобраться в формулах и строгих доказательствах. Итак. Допустим, я хочу получить от вас некие данные. Мы с вам не хотим, чтобы эти данные узнал кто-то, кроме нас. И у нас нет никакой уверенности в надёжности канала передачи данных. Приступим. Я должен проделать предварительные действия: сгенерировать публичный и приватный ключ. Теперь пара чисел {e, n} — это мой открытый ключ. Я отправляю его вам, чтобы вы зашифровали своё сообщение. Но для меня это ещё не всё. Я должен получить закрытый ключ. Мне нужно вычислить число d, обратное е по модулю φ. То есть остаток от деления по модулю φ произведения d×e должен быть равен 1. Запишем это в обозначениях, принятых во многих языках программирования: (d×е)%φ=1. Или (d×5)%12=1. d может быть равно 5 ((5×5)%12=25%12=1), но чтобы оно не путалось с e в дальнейшем повествовании, давайте возьмём его равным 17. Можете проверить сами, что (17×5)%12 действительно равно 1 (17×5-12×7=1). Итак d=17. Пара {d, n} — это секретный ключ, его я оставляю у себя. Его нельзя сообщать никому. Только обладатель секретного ключа может расшифровать то, что было зашифровано открытым ключом. Теперь пришла ваша очередь шифровать ваше сообщение. Допустим, ваше сообщение это число 19. Обозначим его P=19. Кроме него у вас уже есть мой открытый ключ: {e, n} = {5, 21}. Шифрование выполняется по следующему алгоритму: Строго говоря, вам вовсе незачем вычислять огромное число «19 в степени 5». При каждом умножении достаточно вычислять не полное произведение, а только остаток от деления на 21. Но это уже детали реализации вычислений, давайте не будем в них углубляться. Полученные данные E=10, вы отправляете мне. Здесь надо заметить, что сообщение P=19 не должно быть больше n=21. иначе ничего не получится. Я получил ваши данные (E=10), и у меня имеется закрытый ключ {d, n} = {17, 21}. Обратите внимание на то, что открытый ключ не может расшифровать сообщение. А закрытый ключ я никому не говорил. В этом вся прелесть асимметричного шифрования. Начинаем раскодировать: Заметьте, никто, кроме меня (даже вы!) не может расшифровать ваше сообщение (E=10), так как ни у кого нет закрытого ключа. Надёжность шифрования обеспечивается тем, что третьему лицу (старающемуся взломать шифр) очень трудно вычислить закрытый ключ по открытому. Оба ключа вычисляются из одной пары простых чисел (p и q). То есть ключи связаны между собой. Но установить эту связь очень сложно. Основной загвоздкой является декомпозиция модуля n на простые сомножители p и q. Если число является произведением двух очень больших простых чисел, то его очень трудно разложить на множители. Постараюсь это показать на примере. Давайте разложим на множители число 360: Мы на каждом шагу, практически без перебора, получали всё новые и новые множители, легко получив полное разложение 360=2×2×2×3×3×5 Давайте теперь возьмём число 361. Тут нам придётся помучиться. При использовании больших чисел, задача становится очень сложной. Это позволяет надеяться, что у взломщика просто не хватит вычислительных ресурсов, чтобы сломать ваши шифр за обозримое время. Многие читатели спрашивают, как всё это применяется на практике. Давайте рассмотрим чуть более приближенный к жизни пример. Зашифруем и расшифруем слово «КРОТ», предложенное одним из читателей. А заодно, бегло рассмотрим, какие проблемы при этом встречаются и как они решаются. Сперва сгенерируем ключи с чуть бо́льшими числами. Они не так наглядны, но позволят нам шифровать не только числа от нуля до 20. Оттолкнёмся от пары простых чисел {p, q} = {17, 19}. Пусть наш открытый ключ будет {e, n} = {5, 323}, а закрытый {d, n} = {173, 323}. Мы готовы к шифрованию. Переведём наше слово в цифровое представление. Мы можем взять просто номера букв в алфавите. У нас получится последовательность чисел: 11, 17, 15, 19. Мы можем зашифровать каждое из этих чисел открытым ключом {e, n} = {5, 323} и получить шифровку 197, 272, 2, 304. Эти числа можно передать получателю, обладающему закрытым ключом {d, n} = {173, 323} и он всё расшифрует. На самом деле, изложенный способ шифрования очень слаб и никогда не используется. Причина проста — шифрование по буквам. Одна и та же буква будет шифроваться одним и тем же числом. Если злоумышленник перехватит достаточно большое сообщение, он сможет догадаться о его содержимом. Сперва он обратит внимание на частые коды пробелов и разделит шифровку на слова. Потом он заметит однобуквенные слова и догадается, как кодируются буквы «a», «и», «o», «в», «к»… Путём недолгого перебора, он вычислит дополнительные буквы по коротким словам, типа «но», «не», «по». И по более длинным словам без труда восстановит все оставшиеся буквы. Таким образом, злоумышленнику не придётся отгадывать ваши секретные ключи. Он взломает ваше сообщение, не зная их. Чтобы этого не происходило, используются специальные дополнительные алгоритмы, суть которых в том, что каждая предыдущая часть сообщения начинает влиять на следующую. Упрощённо, это выглядит так. Перед шифрованием, мы применяем к сообщению правило: b := (b + a) % n. Где a — предыдущая часть сообщения, а b — следующая. То есть наше сообщение (11, 17, 15, 19) изменяется. 11 остаётся без изменений. 17 превращается в (11 + 17) % 323 = 28. 15 становится (15 + 28) % 323 = 43. A 19 превращается в 62. Последовательность (11, 28, 43, 62) получается «запутанной». Все буквы в ней как бы перемешаны, в том смысле, что на каждый код влияет не одна буква, а все предыдущие. Тот, кто получит ваше сообщение, должен будет проделать обратную операцию, со знаком «минус»: b := (b - a) % n. И только тогда он получит коды букв. На практике, в исходное сообщение специально добавляются случайные и бессмысленные буквы в начало. Чтобы даже по первому коду было невозможно ничего понять. Получатель просто отбрасывает начало сообщения. То есть мы можем добавить случайное число в начало и получить (299, 11, 17, 15, 19). После перемешивания получится: 299, 310, 4, 19, 38. После шифрования уже невозможно будет догадаться где была какая буква. В реальной жизни всё ещё немного сложнее. Блоки, на которые бьётся сообщение длиннее одной буквы. Поэтому, сперва применяются алгоритмы выравнивания, потом алгоритмы разбиения на блоки с перепутыванием, и только потом применяется само RSA-шифрование. Получатель делает всё в обратном порядке: расшифровывает, «распутывает» блоки и отбрасывает ненужную информацию, добавленную просто для выравнивания (чтобы сообщение можно было разбить на целое число блоков). Детали и принципы формирования блоков можно почитать тут. Я же в этой заметке хотел рассказать только про RSA. Надесь, удалось. Отправить www.michurin.net Наконец-то к нам в руки попал рисунок электросхемы, с помощью которого можно легко и быстро выявить, а затем устранить причину неисправности электрической части электроприбора или электрического оборудования. Многие авторы ссылаются на определения, которые утверждают, что проводник, как отдельная единица не является элементом схемы. Моё мнение — напротив: без проводника никакая электросхема функциональна не будет, поэтому проводник я приравниваю к основному элементу электросхемы. Ведь электрический проводник электросхемы соединяет все элементы в цепь, приводя её в рабочее состояние и объединяет все участки отдельных электрических цепей в единую действующую систему. Можно оспорить мой вариант и доказать обратное, но суть данного материала в том, чтобы научиться читать электросхему самому обычному человеку и понимать , как работает единая схема или её участки. Согласитесь, электрическая схема без проводников — не схема, а набор деталей. Да, да. Деталей, но не элементов. А когда деталь или отдельное изделие соединено проводником в единую электрическую цепь, по которой в любой момент пройдёт электрический ток, то весь этот набор называется электрической схемой с элементами. А элементы, в свою очередь, могут быть активными — выполняющими определённый вид работы или влияющие на процесс функциональных узлов схемы, и пассивными, которые не оказывают влияния на протекание электрических процессов в схеме, но являющимися обязательными для выполнения функций безопасности, защиты или сигнализации в необходимый для этого момент времени. От функционального назначения электрической схемы зависит и обозначение на рисунке каждого элемента, которое основывается на Единой системе конструкторской документации и обозначения элементов должны быть отображены одинаково в схемах любого содержания согласно ГОСТу нашей страны или Международного стандарта. Существуют и термины при объяснениях контактов в электрических схемах. Нормально замкнутый — он же размыкающий. Нормально разомкнутый будет замыкающим. Переключающий — находится всегда замкнутым с одним контактом, а другой в этот момент разомкнут. Переключающий с нейтральным положением — подвижный контакт не замкнут ни с каким другим контактом. По принципу работы контакты имеют обозначения в виде квалифицированных символов, размещённых на неподвижных контактах в схеме, а по виду работы обозначения указываются как на подвижных, так и на неподвижных контактах в виде графических дополнений. По количеству контактов в группе переключатели бывают двойные, тройные и т.д. . По фиксированному положению в пространстве своих контактов — двухпозиционные и многопозиционные, которые ан рисунке изображаются с дополнительной графической приставкой к изображению подвижных контактов. Самым простым примером такому коммутатору будет бытовой выключатель (или включатель) освещения, использующийся нами ежедневно. По виду коммутации переключатели делятся на группы — механические, электроприводные, магнитные, электронные. На схемах изображение каждого имеет свой соответствующий вид. Электронные переключатели работают на аналоговой или цифровой электронике. Бесшумны, не подвержены воздействию вибрации. Обозначаются соответствующим буквенным символом внутри геометрической фигуры(четырёхугольник, треугольник или похожей) с указанием выводов. Разъёмные соединения — это контактные перемычки, однолинейные и групповые(многопроводные) разъёмы с указанием типа и обозначения соединителя. В обозначении на концах помещаются треугольные или овальные курсоры. Неразъёмные образуют контактные соединения, расположенные на специальных соединительных колодках. Могут быть разборными с одной или с обеих сторон и обозначаются чистым или закрашенным кружком на концах. Вот лишь малая часть информации от всей базы обозначения коммутационных устройств и соединений. Этого достаточно, что бы определить на схеме их место. На схемах для пояснения прохождения проводников уточняется наличие соединения. К примеру: при пересечении на рисунке схемы линий проводников и их соединении в месте пересечения наноситься цветовая точка. При пересечении на схеме проводников и отсутствии соединения в месте их пресечения точка отсутствует или одна из линий в этом месте имеет изгиб. Если есть разрыв проводника или вывод элемента, то ставится обозначение в виде малой окружности. При узловом соединении, то есть соединении проводников в одну точку ставится значок в виде жирной точки. vesyolyikarandashik.ru Блочные шифры Блочный шифр — разновидность симметричного шифра. Особенностью блочного шифра является обработка блока нескольких байт за одну итерацию (как правило 8 или 16). Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.

Преобразование должно использовать следующие принципы: К достоинствам блочных шифров относят похожесть процедур шифрования и расшифрования, которые, как правило, отличаются лишь порядком действий. Это упрощает создание устройств шифрования, так как позволяет использовать одни и те же блоки в цепях шифрования и дешифрования. Блочный шифр состоит из двух взаимосвязанных алгоритмов: алгоритм шифрования E и алгоритм расшифрования E-1. Входными данными служат блок размером n бит и k-битный ключ. На выходе получается n-битный зашифрованный блок. Для любого фиксированного ключа функция расшифрования является обратной к функции шифрования Для любого ключа K, EK является биективной функцией (перестановкой) на множестве n-битных блоков. Размер блока n — это фиксированный параметр блочного шифра, обычно равный 64 или 128 битам, хотя некоторые шифры допускают несколько различных значений. Длина 64 бита была приемлема до середины 90-х годов, затем использовалась длина 128 бит, что примерно соответствует размеру машинного слова и позволяет эффективную реализацию на большинстве распространнённых вычислительных платформах. Различные схемы шифрования позволяют зашифровывать открытый текст произвольной длины. Каждая имеет определенные характеристики: вероятность ошибки, простота доступа, уязвимость к атакам. Типичными размера ключа являются 40, 56, 64, 80, 128, 192 и 256 бит. В 2006 г. 80-битный ключ способен был предотвратить атаку грубой силой. Режим шифрования — метод применения блочного шифра, позволяющий преобразовать последовательность блоков открытых данных в последовательность блоков зашифрованных данных. При этом для шифрации одного блока могут использоваться данные другого блока. Обычно режимы шифрования используются для модификации процесса шифрования так, чтобы результат шифрования каждого блока был уникальным вне зависимости от шифруемых данных и не позволял сделать какие-либо выводы об их структуре. Это обусловлено, прежде всего, тем, что блочные шифры шифруют данные блоками фиксированного размера, и поэтому существует потенциальная возможность утечки информации о повторяющихся частях данных шифруемых на одном и том же ключе. Существует несколько стандартных режимов шифрования. Сообщение делится на блоки. Каждый блок шифруется отдельно (независимо от других и на одном ключе). Этот режим называется режимом электронной кодовой книги, так как существует возможность создать книгу, в которой каждому блоку открытого текста будет сопоставлен блок зашифрованного текста. Однако создать книгу — нетривиальная задача. Если размер блока равен x бит, то в книге будет содержаться 2x записей, и каждая книга будет соответствовать одному ключу. Данный метод в ГОСТ 28147—89 называется "режим простой замены". Зашифрование может быть описано следующим образом: Ci = F(Pi) для любых i от 1 до N. Здесь Ci и Pi - блоки зашифрованного и открытого текстов соответственно, а F — функция блочного шифрования. Расшифровка по той же схеме. То есть Pi = F-1(Ci). Шифрование в режиме ECB Расшифрование в режиме ECB Недостатки: Для сцепления используется механизм обратной связи, поскольку результат шифрации предыдущих блоков используется для шифрации текущего блока. Этот метод называется "режим сцепления блоков шифртекста". Таким образом любой блок шифра зависит не только от исходного текста, но и от всех предыдущих блоков текста. В Cipher Block Chaining (CBC) текст XOR’ится с предыдущим зашифрованным блоком перед шифрацией. Дешифрация проводится аналогично. Математическая запись: C0 = IV При этом в начале кодирования используется вектор инициализации для того, чтобы любое сообщение было по - настоящему уникальным (иначе будут трудности со стандартным заголовком). Вектор инициализации должен быть случайным числом. Его не обязательно хранить в секрете, можно передавать его вместе с сообщением. Шифрование в режиме CBC Расшифрование в режиме CBC Большинство сообщений не делятся нацело на 64-битные блоки, обычно остается короткий блок в конце. Можно по-разному бороться с этим. Простейший метод — padding (дополнение до полного блока). Если надо потом убирать мусор, то достаточно просто последним байтом обозначить количество лишних байтов. Можно также обозначать последний байт текста символом конца файла. Это не всегда можно сделать (напр., если надо расшифровать блок и поставить его куда-нибудь в память). Тогда применяется следующая схема шифрования: предположим, в последнем блоке j бит. После зашифровки последнего целого блока, зашифруем шифрованный блок еще раз, выберем j начальных битов полученного текста и по XOR’им с исходным текстом. Это и есть шифр для неполного блока. Режим (CFB) обратной связи шифра, близкий родственник CBC, превращает блочный шифр в самосинхронизирующийся шифр потока. Этот метод называется также «режим обратной связи по шифртексту». Операция очень похожа на предыдущую; в частности расшифровка CFB почти идентична расшифровке CBC, выполненной наоборот: C0 = IV, где IV — вектор инициализации Шифрование в режиме CFB Расшифрование в режиме CFB Как режим CBC, изменения в открытом тексте распространяется повсюду в зашифрованном тексте, и в кодировании нельзя найти что-либо подобное. Также как и в CBC, в расшифровке можно найти что-либо подобное. Расшифровывая, однобитовое изменение в зашифрованном тексте затрагивает два блока открытого текста: однобитовое изменение в соответствующем блоке открытого текста, и полном искажении следующего блока открытого текста. Более поздние блоки открытого текста будут расшифрованы как обычно. Поскольку каждая стадия режима CFB зависит от зашифрованного значения предыдущего зашифрованного текста операцией сложения с текущим значением открытого текста, форма конвейерной обработки возможна, начиная с единственного шага кодирования, который требует, чтобы открытый текст был конечный операцией XOR. Это полезно для приложений, которые требуют малого времени ожидания между прибытием открытого текста и вывода соответствующего зашифрованного текста, типа определенных приложений потоковых мультимедиа. CFB совместно использует два преимущества перед режимом CBC с режимами OFB шифра потока и CTR: блочный шифр только когда-либо используется в направлении шифровки, и сообщение не должно быть дополнено к кратному числу размера блока шифра. Данный метод в ГОСТ 28147—89 называется «режим гаммирования с обратной связью». Режим (OFB) обратной связи вывода превращает блочный шифр в синхронный шифрпоток: это генерирует ключевые блоки, которые являются результатом сложения с блоками открытого текста, чтобы получить зашифрованный текст. Так же, как с другими шифрами потока, зеркальное отражение в зашифрованном тексте производит зеркально отраженный бит в открытом тексте в том же самом местоположении. Это свойство позволяет многим кодам с исправлением ошибок функционировать как обычно, даже когда исправление ошибок применено перед кодированием. Из-за симметрии операции сложения, шифрование и расшифрование похожи: Oi = Ek(Oi - 1) O0 = IV Шифрование в режиме OFB Расшифрование в режиме OFB Каждая операция блочного шифра обратной связи вывода зависит от всех предыдущих и поэтому не может быть выполнена параллельно. Однако, из-за того, что открытый текст или зашифрованный текст используются только для конечного сложения, операции блочного шифра могут быть выполнены заранее, позволяя выполнить заключительное шифрование параллельно с открытым текстом. Данный метод называется также "режим обратной связи по выходу". Режим счетчика (Counter Mode-CTR) предполагает возврат на вход соответствующего алгоритма блочного шифрования значения счетчика, накопленного с момента старта. Увеличивая значение счетчика, алгоритм блочного шифрования образует строку битов, которая используется в качестве бегущего ключа шифра Вернама, т.е. к бегущему ключу и блокам исходного сообщения применяются операции XOR. Режим CTR предусматривает следующие операции. Шифрование в режиме CTR ВВОД: ВЫВОД: Расшифровка в режиме CTR ВВОД: ВЫВОД: При отсутствии обратной связи алгоритмы шифрования и расшифровки в режиме CTR могут выполняться параллельно. Это обеспечивает режиму CTR преимущество перед режимами Cipher Feedback (CFB) и Output Feedback (OFB). kryptography.narod.ru Аннотация: В этой лекции рассматривается общая схема симметричного шифрования, а также дается классификация простейших методов симметричного шифрования. Описание каждого из указанных в классификации шифров сопровождается примером. Цель лекции: познакомить студента с простейшими методами симметричного шифрования и конкретными шифрами, известными человечеству уже не одно столетие. Классическая, или одноключевая криптография опирается на использование симметричных алгоритмов шифрования, в которых шифрование и расшифрование отличаются только порядком выполнения и направлением некоторых шагов. Эти алгоритмы используют один и тот же секретный элемент (ключ), и второе действие (расшифрование) является простым обращением первого (шифрования). Поэтому обычно каждый из участников обмена может как зашифровать, так и расшифровать сообщение. Схематичная структура такой системы представлена на рис. 2.1. На передающей стороне имеются источник сообщений и источник ключей. Источник ключей выбирает конкретный ключ К среди всех возможных ключей данной системы. Этот ключ К передается некоторым способом принимающей стороне, причем предполагается, что его нельзя перехватить, например, ключ передается специальным курьером (поэтому симметричное шифрование называется также шифрованием с закрытым ключом). Источник сообщений формирует некоторое сообщение М, которое затем шифруется с использованием выбранного ключа. В результате процедуры шифрования получается зашифрованное сообщение Е (называемое также криптограммой). Далее криптограмма Е передается по каналу связи. Так как канал связи является открытым, незащищенным, например, радиоканал или компьютерная сеть, то передаваемое сообщение может быть перехвачено противником. На принимающей стороне криптограмму Е с помощью ключа расшифровывают и получают исходное сообщение М. Если М – сообщение, К – ключ, а Е – зашифрованное сообщение, то можно записать то есть зашифрованное сообщение Е является некоторой функцией от исходного сообщения М и ключа К. Используемый в криптографической системе метод или алгоритм шифрования и определяет функцию f в приведенной выше формуле. По причине большой избыточности естественных языков непосредственно в зашифрованное сообщение чрезвычайно трудно внести осмысленное изменение, поэтому классическая криптография обеспечивает также защиту от навязывания ложных данных. Если же естественной избыточности оказывается недостаточно для надежной защиты сообщения от модификации, избыточность может быть искусственно увеличена путем добавления к сообщению специальной контрольной комбинации, называемой имитовставкой. Известны разные методы шифрования с закрытым ключом рис. 2.2. На практике часто используются алгоритмы перестановки, подстановки, а также комбинированные методы. В методах перестановки символы исходного текста меняются местами друг с другом по определенному правилу. В методах замены (или подстановки) символы открытого текста заменяются некоторыми эквивалентами шифрованного текста. С целью повышения надежности шифрования текст, зашифрованный с помощью одного метода, может быть еще раз зашифрован с помощью другого метода. В этом случае получается комбинированный или композиционный шифр. Применяемые на практике в настоящее время блочные или поточные симметричные шифры также относятся к комбинированным, так как в них используется несколько операций для зашифрования сообщения. Основное отличие современной криптографии от криптографии "докомпьютерной" заключается в том, что раньше криптографические алгоритмы оперировали символами естественных языков, например, буквами английского или русского алфавитов. Эти буквы переставлялись или заменялись другими по определенному правилу. В современных криптографических алгоритмах используются операции над двоичными знаками, то есть над нулями и единицами. В настоящее время основными операциями при шифровании также являются перестановка или подстановка, причем для повышения надежности шифрования эти операции применяются вместе (комбинируются) и помногу раз циклически повторяются. Принципы построения современных блочных шифров сформулированы в "Принципы построения блочных шифров с закрытым ключом" , "Алгоритмы шифрования DES и AES" , "Алгоритм криптографического преобразования данных ГОСТ 28147-89" , а в этой лекции рассматриваются шифры подстановки и перестановки, применяемые человеком с древнейших времен. Мы должны познакомиться с этими шифрами, так как процедуры подстановки и перестановки используются в качестве составных операций и в современных блочных шифрах. www.intuit.ruПростейшие методы шифрования с закрытым ключом. Определите что зашифровано на схеме

Шифраторы, дешифраторы и преобразователи кодов: схемы, принцип работы

Логические устройства разделяют на два класса: комбинационные и последовательностные.

Логические устройства разделяют на два класса: комбинационные и последовательностные.Шифраторы

Используя данную таблицу соответствия, запишем логические выражения, включая в логическую сумму те входные переменные, которые соответствуют единице некоторой выходной переменной. Так, на выходе у1 будет логическая «1» тогда, когда логическая «1» будет или на входе Х1,или Х3, или Х5, или Х7, или X9, т. е. у1 = Х1+ Х3+ Х5+ Х7+X9

Используя данную таблицу соответствия, запишем логические выражения, включая в логическую сумму те входные переменные, которые соответствуют единице некоторой выходной переменной. Так, на выходе у1 будет логическая «1» тогда, когда логическая «1» будет или на входе Х1,или Х3, или Х5, или Х7, или X9, т. е. у1 = Х1+ Х3+ Х5+ Х7+X9 На практике часто используют шифратор с приоритетом. В таких шифраторах код двоичного числа соответствует наивысшему номеру входа, на который подан сигнал «1», т. е. на приоритетный шифратор допускается подавать сигналы на несколько входов, а он выставляет на выходе код числа, соответствующего старшему входу.

На практике часто используют шифратор с приоритетом. В таких шифраторах код двоичного числа соответствует наивысшему номеру входа, на который подан сигнал «1», т. е. на приоритетный шифратор допускается подавать сигналы на несколько входов, а он выставляет на выходе код числа, соответствующего старшему входу. Шифратор имеет 9 инверсных входов, обозначенных через PRl, …, PR9 . Аббревиатура PR обозначает «приоритет». Шифратор имеет четыре инверсных выхода Bl, …, B8 . Аббревиатура B означает «шина» (от англ. bus). Цифры определяют значение активного уровня (нуля) в соответствующем разряде двоичного числа. Например, B8 обозначает, что ноль на этом выходе соответствует числу 8. Очевидно, что это неполный шифратор.

Шифратор имеет 9 инверсных входов, обозначенных через PRl, …, PR9 . Аббревиатура PR обозначает «приоритет». Шифратор имеет четыре инверсных выхода Bl, …, B8 . Аббревиатура B означает «шина» (от англ. bus). Цифры определяют значение активного уровня (нуля) в соответствующем разряде двоичного числа. Например, B8 обозначает, что ноль на этом выходе соответствует числу 8. Очевидно, что это неполный шифратор.Дешифраторы

Дешифратор имеет 4 прямых входа, обозначенных через А1, …, А8. Аббревиатура A обозначает «адрес» (от англ.address). Указанные входы называют адресными. Цифры определяют значения активного уровня (единицы) в соответствующем разряде двоичного числа. Дешифратор имеет 10 инверсных выходов Y0, …, Y9. Цифры определяют десятичное число, соответствующее заданному двоичному числу на входах. Очевидно, что этот дешифратор неполный.

Дешифратор имеет 4 прямых входа, обозначенных через А1, …, А8. Аббревиатура A обозначает «адрес» (от англ.address). Указанные входы называют адресными. Цифры определяют значения активного уровня (единицы) в соответствующем разряде двоичного числа. Дешифратор имеет 10 инверсных выходов Y0, …, Y9. Цифры определяют десятичное число, соответствующее заданному двоичному числу на входах. Очевидно, что этот дешифратор неполный.Преобразователи кодов

Здесь через N обозначено десятичное число, соответствующее входному двоичному коду. Преобразователи кодов часто создают по схеме дешифратор — шифратор. Дешифратор преобразует входной код в некоторое десятичное число, а затем шифратор формирует выходной код. Схема преобразователя, созданного по такому принципу, приведена на рис. 3.40, где использован матричный диодный шифратор. Принцип работы такого преобразователя довольно прост. Например, когда на всех входах дешифратора логический «О», то на его выходе 0 появляется логическая «1», что приводит к появлению «1» на выходах у4 и у5, т. е. реализуется первая строка таблицы соответствия кодов.

Здесь через N обозначено десятичное число, соответствующее входному двоичному коду. Преобразователи кодов часто создают по схеме дешифратор — шифратор. Дешифратор преобразует входной код в некоторое десятичное число, а затем шифратор формирует выходной код. Схема преобразователя, созданного по такому принципу, приведена на рис. 3.40, где использован матричный диодный шифратор. Принцип работы такого преобразователя довольно прост. Например, когда на всех входах дешифратора логический «О», то на его выходе 0 появляется логическая «1», что приводит к появлению «1» на выходах у4 и у5, т. е. реализуется первая строка таблицы соответствия кодов. Промышленность выпускает большое число шифраторов, дешифраторов и преобразователей кодов, таких как дешифратор 4×16 со стробированием (К555ИДЗ), преобразователь кода для управления светодиодной матрицей 7×5 (К155ИД8), преобразователь кода для управления шкальным индикатором (К155ИД15) и др.

Промышленность выпускает большое число шифраторов, дешифраторов и преобразователей кодов, таких как дешифратор 4×16 со стробированием (К555ИДЗ), преобразователь кода для управления светодиодной матрицей 7×5 (К155ИД8), преобразователь кода для управления шкальным индикатором (К155ИД15) и др.Обновление ГОСТов на шифрование | Журнал сетевых решений/LAN

ИСТОРИЯ С ХЕШ-ФУНКЦИЕЙ

ГОСТ С «КУЗНЕЧИКОМ»

Рис. 1. Алгоритм выработки раундовых ключей для алгоритма «Кузнечик». Открытый текст в алгоритме шифруется в 10 раундов (см. рис. 2), для каждого из которых генерируется собственный ключ шифрования Рис. 2. Схема алгоритма шифрования «Кузнечик». Преобразование LSX (L — линейное, S — нелинейное, X — перестановки). Ключи шифрования в каждом раунде уникальны — генерируются из основного ключа по схеме на рис. 1 Рис. 3. Схема шифрования блочным шифром в режиме простой замены с зацеплением CBC ПРАКТИЧЕСКОЕ ПРИМЕНЕНИЕ

RSA-шифрование на пальцах

Шаг первый. Подготовка ключей

Шаг второй. Шифрование

Шаг третий. Расшифровка

В чём гарантия надёжности шифрования

А как это всё работает на практике?

Немного о сложностях

Как распознать элементы на рисунке электросхемы.

Знакомство с элементами электросхем.

Коммутационные устройства и контактные соединения на рисунках электрических схем.

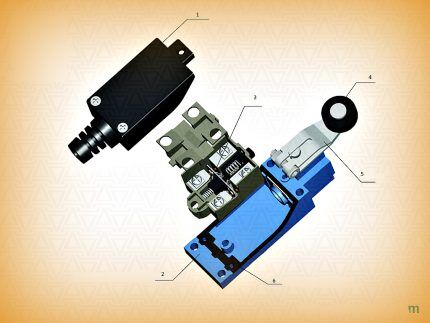

Устройства, в которых производится отключение, включение или переключение перемещением подвижных контактов называются коммутационными. Контакты таких устройств состоят из подвижных и неподвижных деталей. На схемах такие устройства изображаются в виде расположенных рядом незаконченных прямых, совмещённых наложением друг на друга, либо расположенных между собой на расстоянии, выдержанным, согласно условным графическим изображениям. Группа контактов должна быть указана в том положении, которое является первоначальным при включении электроустройства — замкнута или разомкнута.

Устройства, в которых производится отключение, включение или переключение перемещением подвижных контактов называются коммутационными. Контакты таких устройств состоят из подвижных и неподвижных деталей. На схемах такие устройства изображаются в виде расположенных рядом незаконченных прямых, совмещённых наложением друг на друга, либо расположенных между собой на расстоянии, выдержанным, согласно условным графическим изображениям. Группа контактов должна быть указана в том положении, которое является первоначальным при включении электроустройства — замкнута или разомкнута. Электроприводом в коммутаторе может служить обычное электромагнитное реле, шаговый искатель, координатный соединитель, электродвигатель-привод. На рисунках схем линией к подвижному контакту привязывается элемент привода со своим обозначением.

Электроприводом в коммутаторе может служить обычное электромагнитное реле, шаговый искатель, координатный соединитель, электродвигатель-привод. На рисунках схем линией к подвижному контакту привязывается элемент привода со своим обозначением.Разъёмные и неразъёмные соединения.

Поделись с другими. Возможно, они тоже ищут.

Блочные шифры

для любого блока M и ключа K.

для любого блока M и ключа K.

— алгоритм шифрования с помощью соответствующего блочного шифра;

— алгоритм шифрования с помощью соответствующего блочного шифра; — m последовательных сегментов исходного сообщения, подвергающегося обработке;

— m последовательных сегментов исходного сообщения, подвергающегося обработке; — m последовательных сегментов зашифрованного сообщения, являющегося результатом применения определенного режима шифрования.

— m последовательных сегментов зашифрованного сообщения, являющегося результатом применения определенного режима шифрования.

НОУ ИНТУИТ | Лекция | Простейшие методы шифрования с закрытым ключом

Общая схема симметричного шифрования

Рис. 2.1. Общая структура секретной системы, использующей симметричное шифрование

Рис. 2.1. Общая структура секретной системы, использующей симметричное шифрование Рис. 2.2. Методы шифрования с закрытым ключом

Рис. 2.2. Методы шифрования с закрытым ключом

интернет-магазин светодиодного освещения

Пн - Вс с 10:30 до 20:00

Санкт-Петербург, просп. Энгельса, 138, корп. 1, тк ''Стройдвор''

Поделиться с друзьями: